Umfassende Cyber Security: Das Zusammenspiel aus Versicherung und modernen Sicherheitsmaßnahmen

Redaktion Digital Chiefs

Mehr als die Hälfte der Unternehmen in Deutschland sehen durch Cyberangriffe ihre wirtschaftliche Existenz ...

Nicht nur aufgrund der aktuellen Corona-Situation – die Automobilbranche befindet sich durch Hybrid- und Elektrofahrzeuge in dem größten Change seit ihrem Bestehen. „Hierbei darf nach meiner Sicht allerdings in keinem Fall die Cyber-Security zu kurz kommen.“

Die Automotivbranche ist in der krassesten Transformation seit Entwicklung der 4 Räder zu einem Fortbewegungsmittel. Das Auto, wie wir es heute kennen, wird es zukünftig nicht mehr geben. Bleiben wird ein High-Tech Konstrukt mit unzähligen Datenströmen, GPS-Netzen und KI-Analysen. Die Verkehrsinfrastruktur wird sich im besten Fall so positiv ändern, dass es eine Verschlankung der deutschen Innenstädte gibt und wir während der Fahrt zum Kunden, durch unseren autonomen Piloten, ein kurzes Nickerchen einlegen können. So weit, so schön!

Wo Licht ist, da ist auch immer Schatten. Die Kehrseite der Medaille zeigt im Bereich der Cyber-Security immer größere Einfallstore und Gefahren für Zulieferer, OEMs und den eigentlichen Benutzer des neuartigen Fahrzeugs.

Bei allem Komfort, neuen Möglichkeiten von 5G-Technologie, Industrie 4.0 und Fahrzeug-zu-Fahrzeug Kommunikation gilt es, die Brille der Transformations-Naivität abzulegen und sich mit den potenziellen Gefahren auseinander zu setzen. Für die Gegenwart sollen diese Gefahren mit einer sogenannten TISAX-Zertifizierung minimiert werden. Aber wird dieser Standard zukünftig eher von einem internen Projektteam begleitet oder bedarf es Hilfe von externen Projektbegleitern?

Das ein Standard zur Sicherstellung der Informationssicherheit Sinn macht ist unbestritten. Schließlich reden wir hier von einer Branche mit über 47 Milliarden US-Dollar Umsatz und einer vierstelligen Zahl von Zulieferer-Unternehmen, alleine im deutschsprachigen Raum. Ein Arbeitskreis der VDA (Verband der Automobilindustrie) zum Thema ‚Informationssicherheit‘ beschäftigt sich darum bereits seit über 10 Jahren mit diesem wichtigen Kernthema und bescherte uns im Oktober die Version 5.0.2, welche die alte Vorgängerversion 4.1.1 bis zum 31.03.2021 komplett ablösen wird.

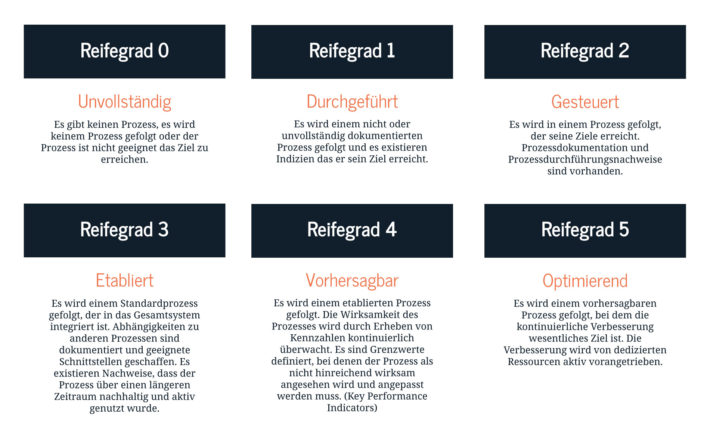

Schaut sich ein erfahrender IT-Security Experte den Prüfungskatalog an, wird dieser direkt Parallelen zum ISMS-Standard ISO 27001 erkennen. Diese war nämlich Grundlage des aktuellen TISAX-Prüfkatalogs welcher die 3 Module „Informationssicherheit“, „Datenschutz“ und „Prototypenschutz“ beinhaltet. Für diese Module müssen für ein erfolgreiches Audit verschiedene Fragen, sogenannte „Controls“, erarbeitet und beantwortet werden. Diese Kontrollfragen werden mit einem von 6 möglichen Reifegraden versehen, welche in den folgenden Tabellen kurz erläutert werden:

Bevor es zum eigentlichen TISAX-Audit kommt, sollte das entstandene Kontrollsystem vorab zumindest durch ein internes Audit geprüft werden. Mögliche „Findings“, also potenzielle Verbesserungen der Controls, fließen dann wiederum in das Management-System. Sobald dieser Prozess funktioniert, spricht man von einem klassischen „PDCA-Zyklus“, Plan-Do-Check-Act, also der kontinuierlichen Verbesserung des Information Security Management Systems bzw. des TISAX-Standards und den damit verbundenen Prozessen, Rollen und Dokumenten.

Für ein lebendiges Risikomanagement gilt es dann noch die Unternehmensdaten zu klassifizieren. Es bietet sich an diese in 4 verschiedene Klassifizierungsstufen zu sortieren:

Damit legt das Unternehmen den Grundstein für ein stimmiges und aktuelles Risikomanagement, also dem Schutz der Unternehmenswerte. Diese können wiederum personenbezogene Daten, aber natürlich auch Konzept- und Prototypendaten der OEMs sein.

Wie bereits oben im Text erwähnt, müssen für eine erfolgreiche TISAX-Zertifizierung die Checklisten der 3 Module „Informationssicherheit“, „Datenschutz“ und „Prototypenschutz“ erfüllt werden. Mit Blick auf die aktuelle Checkliste erwarten uns 41 Fragen zur Informationssicherheit, 22 Fragen zum Prototypenschutz und 4 Fragen zum Datenschutz, welcher allerdings durch eine ordnungsgemäße Einführung der DSGVO-Grundlagen im Unternehmen bereits als erledigt angekreuzt werden kann.

Nach Durchsicht der notwendigen Fragen für die Informationssicherheit bleibt dem Unternehmen nichts anderes übrig, als ein Information Security Management System „light“ einzuführen. Hintergrund dieser Aussage ist die notwendige Leitlinie, Rollendefinitionen und Anweisungen für den richtigen Umgang der IT-Sicherheit. Ein konservatives Unternehmen wird mit den geforderten Anforderungen schlicht überfordert sein und externe Hilfe benötigen. Gerade in diesem wichtigen strategischen Schritt unterstützen die Experten der digital compliant GmbH.

Ähnlich ist es im Bereich des Prototypenschutzes, welcher ebenfalls einiges an Sicherheitskonzepten und Zutrittsregelungen fordert. Dies von einem internen Projektteam bei laufendem Tagesgeschäft zu fordern ist bei einem größeren Unternehmen, aufgrund von weitreichenden Personalressourcen, natürlich viel realistischer, als dies von einem kleinen mittelständischen Unternehmen zu verlangen. Somit werden zukünftig die übrig gebliebenen Automotiv-Zulieferer bei einer notwendigen TISAX-Zertifizierung vermehrt auf externe Projektbegleiter zurückgreifen müssen. Diese benötigen allerdings bald nicht nur Kompetenzen im Bereich IT-Security und Datenschutz, sondern müssen sich auch mit der tiefgreifenden Weiterentwicklung des Automobils beschäftigen. Damit wird es eine baldige und notwenige Transformation auf beiden Seiten des Tisches geben!

Quelle Titelbild: Adobe Stock | Andrey Popov